ESXi-args, une cyberattaque internationale !

En fin de semaine dernière, l’hyperviseur VMware ESXi a été la cible d’une cyberattaque d’échelle mondiale qui touche notamment les versions suivantes d’ESXi :

- ESXi 7.x avant la version ESXi70U1c-17325551

- ESXi 6.7.x avant la version ESXi670-202102401-SG

- ESXi 6.5.x avant la version ESXi650-202102101-SG

Les premières attaques ont été détectées dès le vendredi 3 février, dans plusieurs pays d’Europe, d’Amérique du Nord et au Canada. La France est jusqu’ici le pays le plus touché par ces attaques puisque l’on recense plus de 700 infections sur plus de 3500 serveurs touchés. Les principaux hébergeurs français OVHcoud, Scaleway et Ikoula ont alerté leurs clients de cet incident et incitent leurs clients à mettre à jour les EXSi au plus vite.

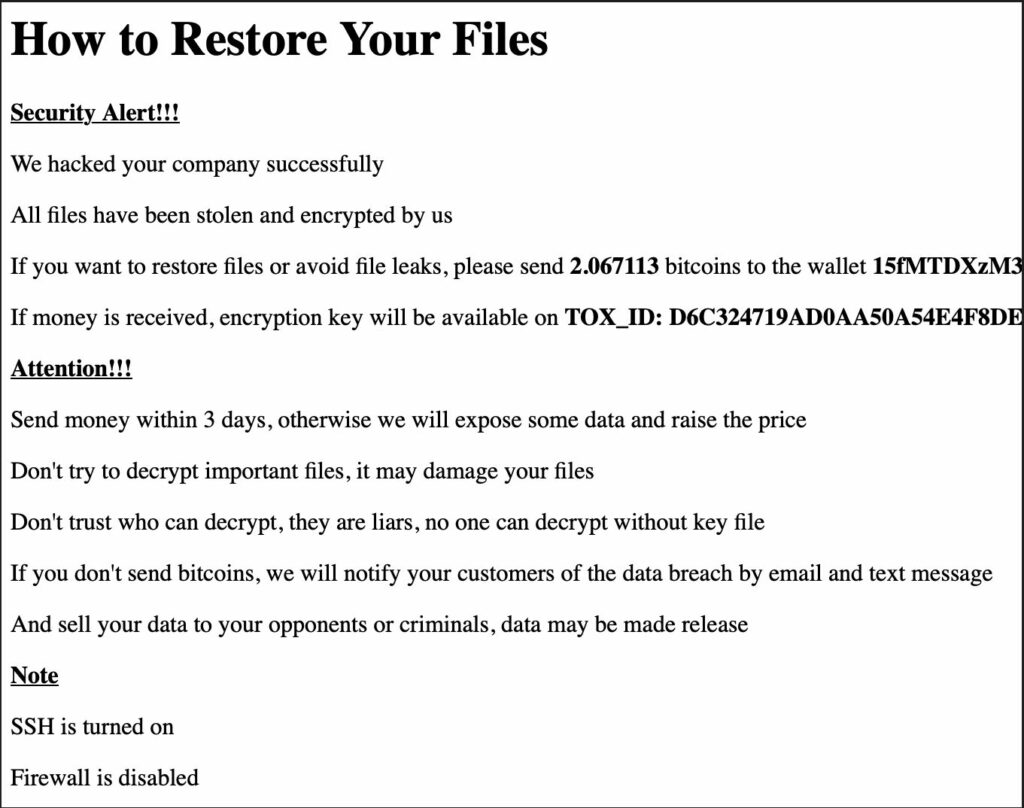

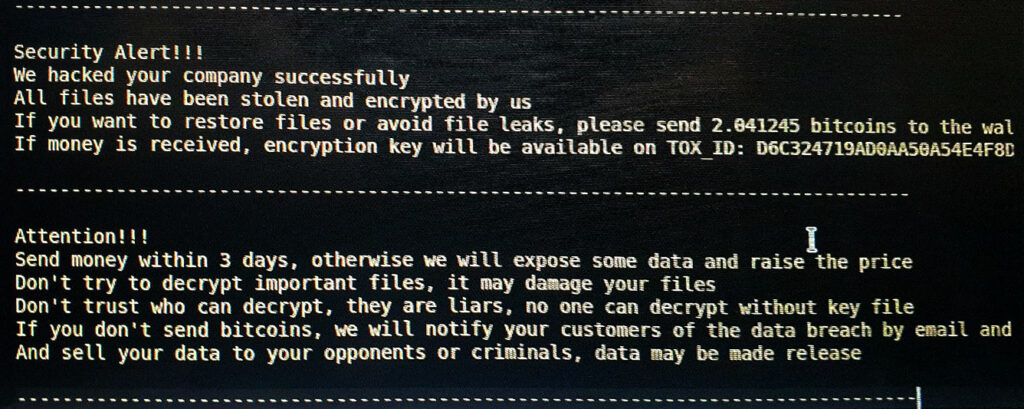

Le ransomware, appelé ESXiArgs ou Nevada semblait être une déclinaison du rançongiciel CheersCryp mais d’autres éléments nouveaux réfutent ce lien comme l’évoque l’article du MagIT. En tout cas, il exploite une faille connue depuis plus de 2 ans. Lors de cette campagne, le groupe demande une rançon de 2 bitcoins soit, au cours actuel, environ 42 000€.

Les victimes de ESXi-args par pays

No Data Found

Fonctionnement et cibles de cette attaque

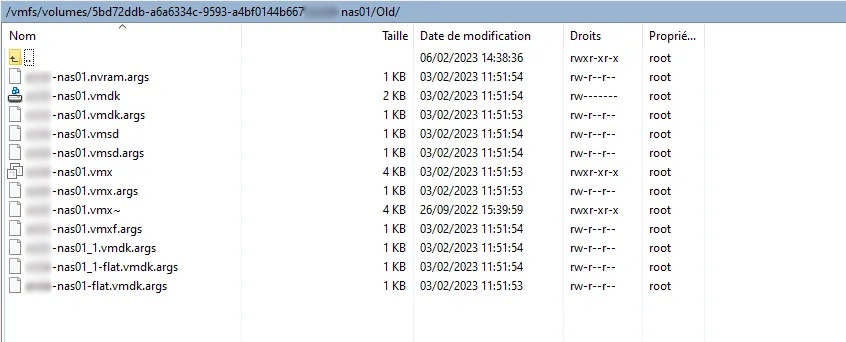

La faille principalement utilisée est la CVE-2021-21974. Elle est ancienne et liée à un dépassement de mémoire tampon dans OpenSLP. Ce ne serait, a priori, pas la seule porte d’entrée des attaquants selon le site Bleeping Computer. Les fichiers visés par ces attaques sont essentiellement des machines virtuelles, avec des extensions terminant par .vmdk, .vmx, .vmxf, .vmsd, .vmsn, .vswp, .vmss, .nvram et .vmem. Il essaie ensuite de stopper le processus VMX afin de déverrouiller les fichiers pour les chiffrer.

Les solutions contre le ransomware ESXi-args

Il existe des solutions disponibles qui permettent parfois de récupérer les données et de retrouver une activité normale mais les résultats sont très variables. Dans les premiers instants, ce sont notamment des chercheurs turcs de l’équipe technique YoreGroup, Enes Sonmez et Ahmet Aykac, qui ont permis de trouver un script correctif.

Ils ont également identifié que l’algorithme de cryptage utilisé par le ransomware ESXiArgs pouvait commettre des erreurs. Ces dernières peuvent dans certains cas, permettre aux victimes de restaurer des données. L’équipe d’OVH indique sur ce sujet que c’est efficace dans un peu plus 50% des cas, ce que confirment nos tests et retours. Une deuxième solution fournie par le CISA sur Github propose à peu près le même résultat via l’exécution d’un recovery script. Dans le tutoriel, il est expliqué que ce dernier peut être en échec, et indiquer que la récupération de votre machine virtuelle ne peut potentiellement pas être récupérée.

Alors que faire si vous êtes sans solution pour récupérer le contenu de machines virtuelles infectées par ESXi-Args ?

Récupération de données sur machines virtuelles par Recoveo

Nous intervenons sur des cyberattaques depuis 2019 avec plus d’une centaine de récupérations réalisées suite à des infections par ransomwares. Que ce soit Dharma, Lockbit, Phobos, ou encore Play, nos équipes sont aptes à vous accompagner pour faire face à ce fléau.

Concernant le ransomware ESXi-args (ou Nevada), nous avons d’ores et déjà reçu et traité avec succès plusieurs cas dont celui d’un cabinet comptable parisien. Nos experts sont intervenus à distance car le volume des données impactées restait limité : un peu moins de 250Gb. Nous avons ainsi récupéré la machine virtuelle du client en urgence par DDL en moins de 2h. Le premier diagnostic de nos ingénieurs confirme l’infection d’une machine virtuelle. Nous constatons que les premiers secteurs sont chiffrés. Nous parvenons à réparer et surtout à restaurer la VM.

Finalement, 100 % des données prioritaires du client ont été sauvées et sa reprise d’activité a été facilitée par la remise en état d’origine de la machine virtuelle ! Une belle victoire des experts Recoveo !

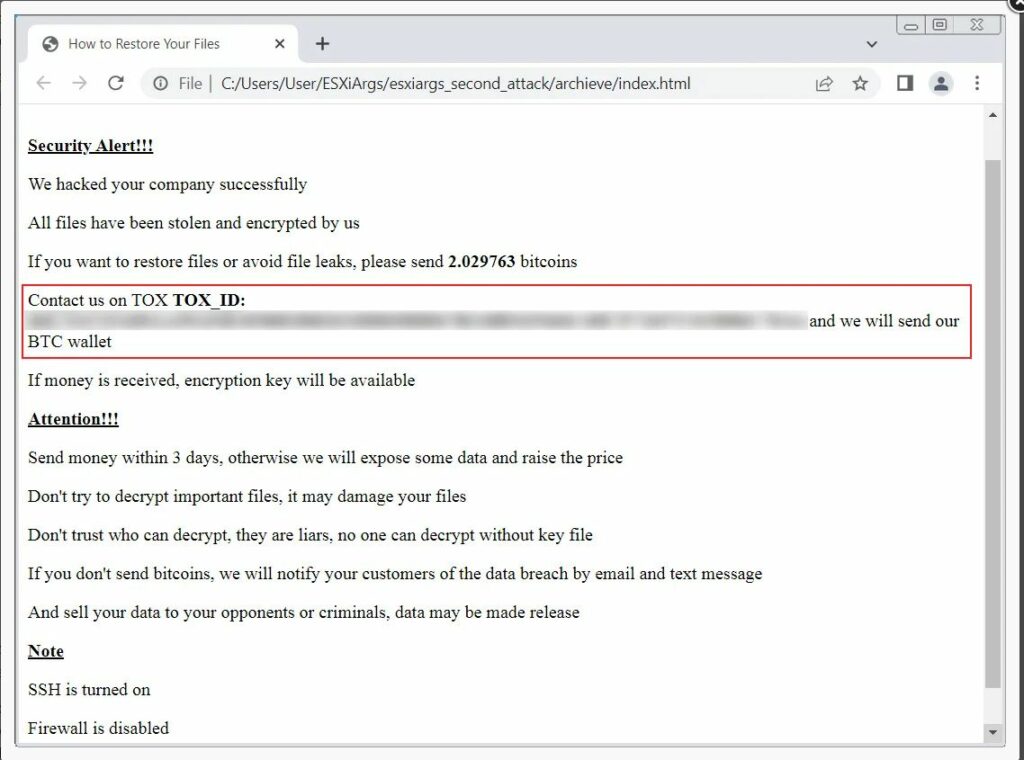

Update du 09/02 - nouvelle version

Les pirates ont procédé à une mise à jour de l’algorithme de chiffrement utilisé. Pour savoir si vous êtes touché par la version 1ou la version 2, il suffit de regarder le texte de demande de rançon. Si il contient les informations de « wallet », il s’agit de l’ancienne version. Sinon, si rien n’est mentionné, c’est qu’il s’agit de la nouvelle version ESXi-args.

Cette dernière contient un modèle de chiffrement plus complexe et plus étendu. Cependant, il est plus long et compliqué à déployer, ce qui peut vous permettre de le détecter à temps, et permettre une récupération partielle des données par nos experts.

Nous pouvons donc toujours vous conseiller et vous accompagner face au chiffrement des machines virtuelles par ESXi-Args. N’hésitez pas à nous contacter.